すでにお馴染みの言葉になった「IT」と関連して、「OT」あるいは「OTセキュリティ」という概念が近年注目を集めています。本記事では、ITとOTの基本的な違いや、それぞれのセキュリティの特徴、対策ポイントについて解説します。セキュリティ対策に役立つサービスも併せてご紹介しますので、ぜひ参考にしてください。

ITセキュリティとは?

そもそも「IT」とは「Information Technology」の略で、日本語にすると「情報技術」を意味します。ITはとりわけ、コンピューターやインターネットを活用した情報通信技術を指し、これらの発展によって情報のデジタル化や、それに伴う簡単かつ広範囲の情報共有が可能になりました。

また、多くの重要な情報をネットワーク上でやり取りしたり、保存したりすることは、物理的なセキュリティとは異なる情報保護対策、すなわち「ITセキュリティ」の発達を促しました。

ITセキュリティは、重要情報の漏洩やマルウェアへの感染を予防するなどして、システムやインターネットを安全に使うための対策を意味します。ITセキュリティにより、稼働中のシステムの脆弱性をアクティブスキャンすることが可能です。セキュリティ強化のためには、パッチの定期的な適用やOSの更新が推奨されます。

OTセキュリティとは?

すでに耳慣れた「IT」に対し、近年新たに注目されつつあるのが「OT」という概念です。これは「Operational Technology」の略で、日本語では「運用技術」と訳されます。

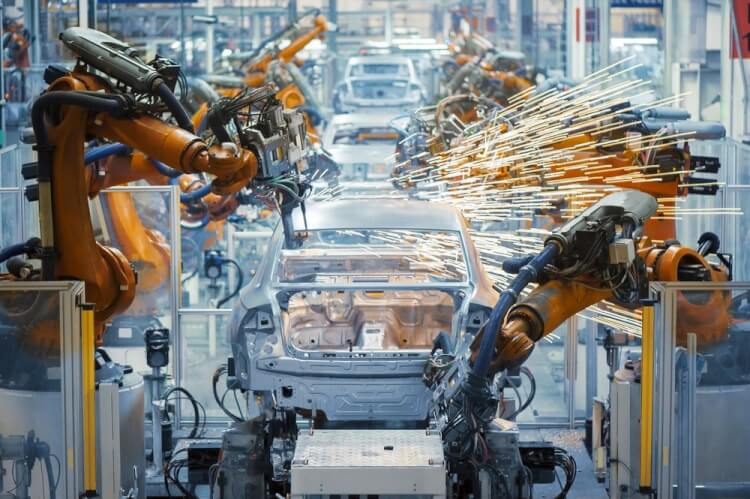

OTとは、物理的な装置を制御・運用するための技術を意味します。たとえば、交通・水道・電気といった社会的インフラや、工場などにおける工作機械や制御装置を統制するシステムが、これに当たります。ITと同様にOTもまた、安全な管理運用のためにはセキュリティ対策が重要です。

「OTセキュリティ」は、製造工場のライン作業などに代表されるように、設備の連続稼働を保つことが至上命題とされます。先述の通り、OTには電気や水道などのライフラインも含まれるため、OTセキュリティの強化は社会基盤や産業基盤を維持するうえで欠かせません。

ITとOTの違い

IT・OTの違いを端的にいうと、ITはデジタルな「情報」に関する技術であるのに対し、OTは物理的な設備施設といった「モノ」に付随する技術です。それゆえに、両者が用いられる環境がまず異なります。

情報の「共有」や「交信」を本質的に伴うITは、システム的にオープンな環境での使用が想定されます。一方OTは、システムやその管理を一元化せず、クローズドな環境での使用が想定されています。

たとえば製造分野の工作機械は、企業や工場の構内など、一定の物理空間で稼働するものです。そして、これらを制御するためのシステムの仕様も、各メ―カーの独自技術で構成され、導入先企業のニーズに合わせてカスタマイズされるのが通例です。

また、セキュリティ面の基本的な考え方に関しても、ITとOTでは大きく異なります。ITセキュリティでは、パッチの定期的な適用やOSの更新が推奨されます。

一方OTセキュリティでは、システムに不具合が出る可能性を極力避けるため、システム稼働中のアクティブスキャンや頻繁なパッチの適用、OSの更新は基本的に忌避されます。OTが担う産業用の制御システムはインフラ基盤であるため、連続稼働や機密性が何より重視されるのです。

これらの性質の違いから、ITとOTは別個に発展してきました。しかし近年では、開発効率やコスト面などの観点から、OTにも汎用的な技術が取り入れられるなど、徐々にITとOTの境界が曖昧になってきています。それに伴い、セキュリティ面においても、現在では新たな対策の必要性が生じてきているのです。

ITとOTそれぞれの対策ポイント

ここでは、ITセキュリティとOTセキュリティそれぞれの具体的な対策ポイントについて解説します。

ITセキュリティ対策のポイント

先述の通り、ITはオープンな環境での使用が想定されています。たとえば、各企業では顧客データや事業に関する機密情報など、多くの情報が社内外でやり取りされていますが、それらの作業は往々にしてインターネットと接続した環境下で行われます。

インターネットが非常に便利なものであることに疑いはありません。しかし、外部からの不正アクセスやマルウェアの感染といった、セキュリティ上の脅威が存在することも事実です。

たとえば、マルウェアの主な感染経路のひとつとしては、業務上で日常的に使用する電子メールも含まれます。最近では、特定の組織やユーザー層を狙う「標的型メール」も増えており、表面上は顧客を装ってメールを送り、マルウェアの仕込まれたファイルやURLを開かせようとするなど、手口が巧妙化してきています。

こうした脅威に対する具体的な対策案としては、セキュリティソフトの導入やOSの更新、共有設定を確認するなどして、システム的な防壁を強化することが求められます。

OTセキュリティ対策のポイン

ITセキュリティの重要性に関しては、インターネットの普及以来、悪質サイトや迷惑メールなどの被害により、個人レベルでも浸透してきています。

しかし近年では、ある事件をきっかけに、OTセキュリティの重要性もまた、これまで以上に注目を受けるようになりました。その事件とは、2015年12月にウクライナで起きた、電力会社の産業用制御システムへのサイバー攻撃です。この攻撃によって、ウクライナでは大規模な停電が発生し、社会的なインフラ基盤を担うOTに対する危機管理意識がにわかに高まったのです。

インターネットが主な侵入経路として想定されるセキュリティとは異なり、主にクローズドな環境で稼働するOTの場合は、USBメモリやメンテナンス用の回線、保守点検用の端末など周辺機器からの侵入が特に警戒されます。

つまり、USBや情報端末などを物理的に制御システムと接続することで、そこからマルウェアに感染したり、その他の被害が生じたりするケースがあるのです。また中には、組織内部の人間の手により、意図的に被害が出た事例も確認されています。

このようにOTにおいては、ITとは異なった侵入経路・方法で脅威が生じるため、セキュリティ対策のアプローチもそれに合わせた独自なものが求められます。とはいえ、先述のように、近年ではOTとITの境界が徐々に曖昧になりつつあります。そのため、セキュリティ面においても、両者の特性を加味した総合的な対策を講じる必要があるでしょう。

ANF(Azure NetApp Files)で堅牢なセキュリティ対策を

ITの発展や新型コロナウイルスの影響に伴い、近年では社会的にもテレワークが推奨されるようになりました。そのような中、企業の基幹システムや重要なデータをクラウド上で活用する動きが急速に進んでいます。重要なシステムをクラウドに移行しつつ、併せて高いセキュリティ対策も講じたい場合は、「Azure NetApp Files(ANF)」の導入を検討してみてはいかがでしょうか。

ANFとは、実に30万社もの豊富な導⼊実績を持つ、信頼性の高いクラウドストレージサービスです。ANFを活用することで、企業の基幹業務やストレージの担当者は、コードを変更する労なく、複雑なファイルベースのアプリケーションでも簡単に移行および実行できます。ANFは、SAPやテレワークのためのVDI/WVD、HPC、Oracleのクラウド移行をサポートし、大規模なASPシステムのスムーズな安定稼働を実現します。

またANFは、Azureとの連携が可能なため、シームレスかつ高度なセキュリティによってシステムを保護できます。Azureを運用するMicrosoft社は、3,500人ものセキュリティ専門家と巨額の予算を投じて、最先端のサイバーセキュリティ研究を行っています。ANFを利用することで、企業はクラウド上でもオンプレミスと同様の安心感をもって、システムの運用が可能になるのです。

まとめ

ITセキュリティ・OTセキュリティは、IT・OT両分野におけるセキュリティ対策をそれぞれ意味します。しかし近年では、両者の境界が曖昧化しつつあることから、双方を加味したセキュリティ対策が求められています。ITとOTは今後さらなる緊密化が予想されるため、ANFの活用なども検討し、強固なセキュリティ対策を講じましょう。